网络防线与数据入侵 计算机网络工程的双刃剑

在数字化浪潮席卷全球的今天,计算机网络工程构成了现代社会运转的基石。从金融交易、政务管理到医疗健康、工业制造,网络如同无形的神经网络,将数据与指令高效传递。在这片由光纤与代码构筑的疆域里,一场没有硝烟的战争始终在暗处上演——数据入侵。这不仅是技术层面的攻防,更是计算机网络工程发展进程中必须正视的挑战与悖论。

计算机网络工程:构筑数字世界的骨架

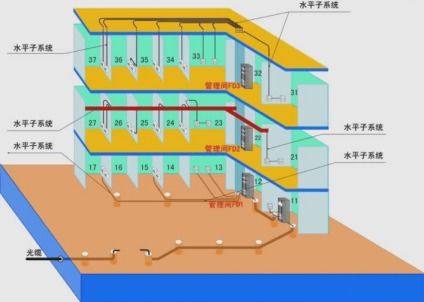

计算机网络工程的核心,在于设计、构建、维护和管理能够安全、可靠、高效传输数据的系统。它涵盖了从局域网(LAN)、广域网(WAN)到互联网(Internet)的庞大架构,涉及硬件(如路由器、交换机、服务器)、软件(如操作系统、通信协议)以及安全策略的深度融合。工程师们致力于优化网络性能,确保服务的高可用性,并为用户提供无缝的接入体验。云计算、物联网(IoT)、5G等前沿技术的蓬勃发展,正是网络工程不断演进、赋能千行百业的明证。

数据入侵:阴影中的高科技利刃

与网络建设的光明面相对,数据入侵则利用同一套高科技体系,试图突破防线,窃取、篡改或破坏敏感信息。入侵手段日益精妙:

- 恶意软件(Malware):包括病毒、蠕虫、勒索软件、木马等,通过漏洞感染系统,实现远程控制或数据加密勒索。

- 网络钓鱼(Phishing)与社会工程学:通过伪装成可信实体(如银行、同事邮件),诱骗用户泄露凭证或执行恶意操作,攻击往往针对最薄弱的环节——人。

- 高级持续性威胁(APT):由国家或组织支持的、长期针对特定目标的精密网络攻击,旨在窃取核心情报或破坏关键基础设施。

- 零日漏洞(Zero-day)利用:攻击者利用软件中未被开发者知晓的漏洞发起攻击,防不胜防。

这些入侵行为动机复杂,从经济利益窃取、商业间谍活动,到政治目的的网络战与舆论操控,危害已延伸至国家安全与社会稳定层面。

攻防博弈:网络工程的安全进化

面对持续的入侵威胁,计算机网络工程并未停滞,而是在攻防博弈中催生了强大的安全子领域:

- 纵深防御体系:不再依赖单一边界,而是构建包括防火墙、入侵检测/防御系统(IDS/IPS)、端点安全、安全信息和事件管理(SIEM)在内的多层防护。

- 加密技术与身份认证:广泛运用SSL/TLS、VPN保障数据传输安全,多因素认证(MFA)强化访问控制。

- 主动威胁狩猎与安全运营中心(SOC):通过持续监控、行为分析和威胁情报,主动发现潜在入侵迹象,而非被动响应。

- 零信任架构(Zero Trust):摒弃“内网即安全”的传统观念,坚持“永不信任,始终验证”,对任何访问请求进行严格审查。

- 人工智能与机器学习:用于异常流量检测、恶意代码识别,提升安全自动化和响应速度。

未来展望:平衡发展与安全的永恒课题

计算机网络工程的发展,本质上是在开放互联与安全可控之间寻找动态平衡。随着量子计算、人工智能的深入应用,未来的网络形态与入侵手段都将更加复杂。这要求网络工程师、安全专家、政策制定者乃至每一位网络用户共同承担责任:

工程师需将安全设计(Security by Design)理念融入网络生命周期的每一个环节;组织需要持续进行安全意识培训和技术投入;国际社会则需探索建立网络空间的行为准则与合作机制。

结论而言,数据入侵的阴影不会消失,但它也如同一面镜子,迫使计算机网络工程不断加固防线、创新技术。在这场高科技背景下的持久较量中,守护数据安全、维护网络空间的清朗,是推动数字文明稳健前行的核心使命。

如若转载,请注明出处:http://www.tlyzbt.com/product/58.html

更新时间:2026-02-25 02:33:43